RamenBet — это новое и современное онлайн-казино, предлагающее широкий спектр преимуществ. Одной из основных причин, по которой казино получило положительные отзывы, является возможность мгновенных платежей. Администрация также обеспечивает высокий уровень безопасности и защиты персональных данных. Кроме того, игрокам РаменБет доступны слоты с высокими коэффициентами выплат — от 96% до 99%. АКТУАЛЬНОЕ ЗЕРКАЛО НА 04.12.2024

Рабочее зеркало Ramenbet

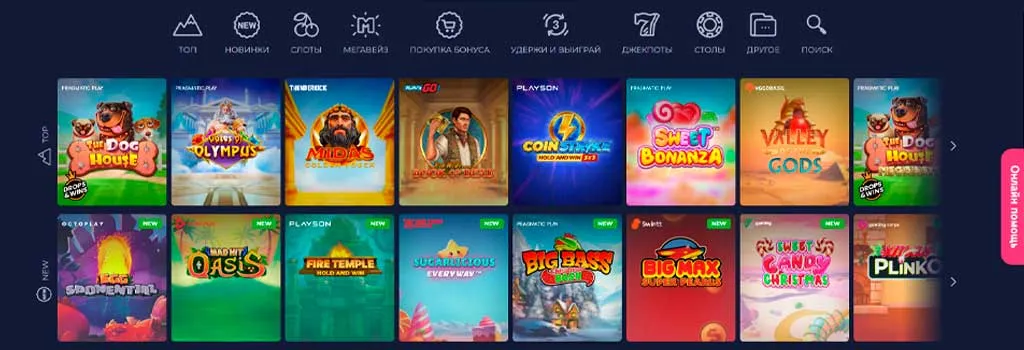

Официальный сайт РаменБет иногда блокируют, для обхода используют рабочее зеркало RamrnBet. Одним из главных преимуществ является широкий выбор игровых автоматов. На сайте представлено более 5 000 слотов, и каждый игрок найдет что-то для себя.

Кроме того, Рамен Бет работает круглосуточно, за исключением выходных и праздничных дней, поэтому оно доступно в любое время. Руководство также стремится создать максимально комфортные условия для своих клиентов.

На сайте представлены лучшие слоты от отечественных и зарубежных производителей программного обеспечения. Все предлагаемые игры сертифицированы, что гарантирует их подлинность и честность.

Главным приоритетом руководства Ramen Bet Casino является обеспечение комфортной среды для своих клиентов. Вся личная и платежная информация защищена 128-битным протоколом SSL, что обеспечивает защиту данных. В целом Рамен Бет предлагает своим пользователям современную и крутую площадку. Благодаря мгновенным выплатам, сертифицированным играм и выгодными бонусами, переходите на РаменБет и играйте на реальные деньги.